What ho! what ho! this fellow is dancing mad!

He hath been bitten by the Tarantula.

— All in the Wrong.

[¡Hola, hola! ¡Este tipo es un bailarín loco!

Le ha picado la tarántula.

(Todo al revés)].

Resulta que en los últimos meses se han resuelto dos enigmas: uno que llevaba oculto cinco siglos y otro milenario. Ambos tienen que ver con el lenguaje y ambos se han resuelto con métodos de investigación similares, más o menos tradicionales, basados en la criptografía clásica. Lo curioso es que uno de los dos enigmas, la inscripción en la mano de Irulegui, no respondía a una intención del autor por comunicarse en clave, no se trataba de una criptografía, como sí sucedía en el segundo caso, la carta del emperador Carlos V a su embajador en Francia. No deja de ser irónico que lo que antaño fue lenguaje y comunicación común, perdidas sus claves y pasados los siglos, pase a ser un conjunto de señales ininteligibles que necesiten ser descifradas igualmente, como cualquier criptografía al efecto. Tampoco podríamos considerar los jeroglíficos egipcios como criptografías, puesto que no se practicaban como escritura cifrada, aunque también los descifrase así Champollion. Hay cierta belleza en que ieroglyphikos signifique, simplemente, «escrito sagrado». En el caso de la mano de Irulegui, posiblemente un elemento ornamental a la entrada de una casa hace más de dos mil años, la inscripción estaba a la vista y era comprensible para cualquier contemporáneo que supiese leer y traspasase el umbral. Soronieku reza el inicio, en un protovasco que recuerda demasiado al actual vocablo en euskera Zorioneko («bienaventurado, dichoso»), lo que sitúa el origen de esta lengua en Navarra (Irulegui está cerca de Pamplona) y no en el actual País Vasco, tierras no vasquizadas hasta la Edad Media, cuando los vascones desde Navarra someten a los celtas que las habitaban y conforman entonces las Vascongadas, pero esa es otra historia.

La carta de Carlos V a su embajador en Francia sí es criptografía en sentido estricto, emplea claves secretas y algoritmos para proteger algunos mensajes y garantizar su confidencialidad. Algunos fragmentos de la carta no se encriptaron porque el emperador deseaba intencionadamente que fuesen comprensibles para los franceses por si la carta se perdía o caía en malas manos, pero la información que le importaba salvaguardar estaba cifrada en un código tan difícil que solo ha podido ser descifrado cinco siglos después y gracias al hallazgo fortuito de una «chuleta» con claves similares que el embajador apuntó para otro documento sin aparente conexión con esta carta.

Para el Experto, y poco ha cambiado esto para expertos posteriores, la base de toda solución a un texto encriptado o ininteligible, pero al que se le presuponga sentido, se encuentra en los principios generales de la formación del lenguaje en sí, y, por tanto, es totalmente independiente de las leyes particulares que rigen cualquier cifrado o la construcción de su clave: si averiguamos el lenguaje inicial desde el que fue cifrado, ya hemos avanzado enormemente en su resolución. Este es el caso de la mano de Irulegui, con una inscripción escrita en un protovasco compuesto por caracteres celtíberos que ya fueron descifrados por Manuel Gómez-Moreno a mediados del siglo XX, o el de la carta de Carlos V a su embajador, en francés cifrado y no cifrado. La piedra de Rosetta traducía del jeroglífico al lenguaje egipcio demótico y de este al griego antiguo. El mérito de Gómez-Moreno descifrando la escritura celtíbera, clave para comprender el mensaje de la mano de Irulegui, fue mayor que el de Champollion, ya que no disponía de ninguna piedra de Rosetta; lo hizo comparando entre sí muchísimas monedas de la misma época con parecidos caracteres, y enormes dosis de paciencia, suponemos.

Podríamos pensar que la encriptación sistemática de mensajes es una ciencia relativamente reciente y quizá rudimentaria antes de la invención de la máquina Enigma y de otras similares empleadas en la Segunda Guerra Mundial, pero el mecanismo estaba ahí al menos desde los espartanos, que en sus comunicaciones entre ejércitos ya utilizaban una escritura cifrada en tiras de pergamino enrolladas en dos cilindros de diferente tamaño que, al desenrollarse sobre cilindros idénticos en poder del receptor, superponiendo ambos, daban sentido al texto de la tira.

Mecanismos ingeniosos y analógicos para encriptar hay muchos, el Experto enumera y nos sugiere unos cuantos: ordenar el alfabeto en filas superpuestas asignando a cada letra la inferior, la contigua o la que toque según una frecuencia de saltos preestablecida; naipes a los que se asigna cada letra en función de un orden determinado en el mazo, y se envía una baraja así ordenada como mensaje; la rara edición de un libro del que el emisor y el receptor cuentan cada uno con un ejemplar y sobre el que se intercambian secuencias de cifras preestablecidas, por ejemplo, número de página-párrafo-línea-posición de cada letra hasta formar una frase… Las posibilidades son infinitas, pero en todas coinciden determinados elementos: ponerse de acuerdo en el lenguaje original que será encriptado, que el emisor y el receptor dispongan del mismo vehículo de encriptación (cilindros, baraja, libro) y concertar la clave que encripta y descifra (letra inicial que se enrollará sobre el alfabeto original, orden concreto de los naipes en el mazo, secuencia de posición de las letras en un libro).

Si hacemos el salto cuántico de estos métodos analógicos al digital, el sistema apenas ha variado. Tomemos el ejemplo del voto electrónico encriptado. Se vota un candidato (o una opción) y a cada voto se le asigna un código numérico aleatorio, y a cada identidad verificada que emite el voto, otro código, pero creando un vínculo indisoluble entre el código de voto y el código de identidad que el sistema internamente descifra y asocia para contar votos únicos y traducirlos en resultados identificables desencriptados. Ni que decir tiene que, si esta asignación de códigos aleatoria se guarda y es accesible a terceros, sería como tener la clave del orden de la baraja o el libro con las secuencias de búsqueda o los cilindros adecuados para replicar el cifrado y el descifrado. Estas son las famosas «puertas traseras» de las encriptaciones informáticas, automatizadas pero creadas por una mente humana, y esta es la razón por la que el voto electrónico aún no es fiable y, por tanto, ningún país medianamente serio lo ha adoptado para sustituir al voto analógico secreto, pero esta es también otra historia.

A estas alturas, y a pesar de algunas pistas, es probable que el lector no haya podido identificar aún al Experto. El Experto era Edgar Allan Poe y recogió bastantes de estas reflexiones en un delicioso artículo, «A Few Words on Secret Writing», publicado en 1841 en una revista de arte y literatura estadounidense, el Graham’s Magazine. Tal era el nivel experto de Poe en la materia que retó durante seis meses a todos sus lectores a enviarle a la revista cuantos mensajes cifrados quisieran, con el método libre que desearan, y se comprometió a resolverlos. Y resolvió todos salvo dos. Ambos han sido descifrados hace pocos años y existen muchas dudas sobre si fueron propuestos por el propio Poe. A los seis meses cesó el juego porque el hombre tenía que comer (y beber) y la resolución de estos enigmas le absorbía tanto que había dejado de escribir. Entonces Poe trasladó esta obsesión a la literatura y, dos años después, publicó uno de sus cuentos más célebres, «El escarabajo de oro», en el que, además de plasmar sus conocimientos de trigonometría, dejó explicado el método universal para desentrañar mensajes secretos: primero, identificar el lenguaje previo al cifrado, después, un análisis de frecuencias de los signos del cifrado, y, por comparación con las frecuencias del lenguaje del mensaje original, ir asignando letras, sílabas o palabras, iterando las posibilidades. Parece difícil, pero solo es una cuestión de paciencia. Lo difícil, como decía Poe, es asignar con cierta certeza el lenguaje original para que todo el esfuerzo de prueba y error no caiga en saco roto. Sin duda, la informática ha ayudado muchísimo a la paciencia y permite iteraciones masivas mucho más rápidas, pero la mecánica ha variado poco, y así ha sido resuelta la encriptación de la carta de Carlos V a su embajador cinco siglos después: con Python, pero sobre las líneas de investigación que una historiadora francesa había marcado y utilizando la clave encontrada por azar en otro documento del mismo destinatario que empleaba un cifrado parecido.

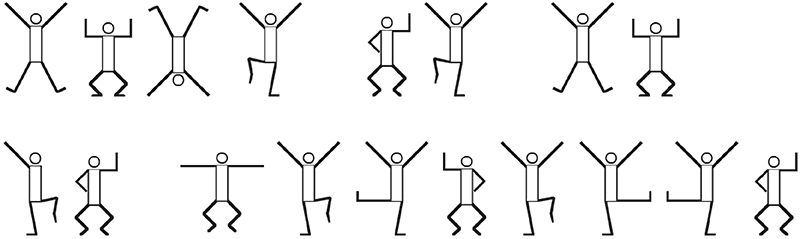

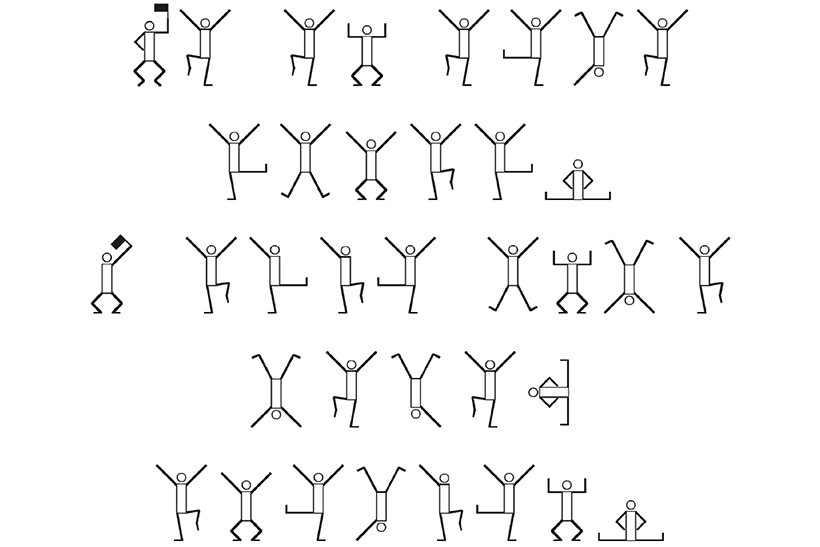

No sé si la historia ha hecho justicia suficiente a la inteligencia de Edgar Allan Poe, además de a su arte como narrador de cuentos. Ha sido el precursor de tres géneros de ficción absolutamente contemporáneos dos siglos después: el terror, la ciencia ficción (Eureka, 1848) y las novelas de detectives. Precisamente, el protagonista de «Los asesinatos de la calle Morgue», el detective C. Auguste Dupin, es un claro antecesor de Sherlock Holmes y una inspiración directa para Conan Doyle. Holmes, al igual que Dupin, es un observador analítico que resuelve misterios policiales acompañado por un colega que narra sus aventuras. Y también Holmes, como Dupin y como el propio Poe, era un apasionado experto en criptografía. Uno de los cuentos cortos favoritos de cualquier holmesiano de pro es y será siempre «La aventura de los bailarines» (1903), en el que Holmes resuelve un criptograma aparentemente infantil y divertido, aunque de trágicas consecuencias que no revelaré. Es uno de los pocos casos en los que Holmes, de algún modo como Poe con aquellos dos criptogramas de la revista no resueltos, fracasa.

Quizá el título de esta aventura de Sherlock se le ocurrió a Conan Doyle después de leer «El escarabajo de oro», porque el método que sigue Holmes para descifrar los mensajes encriptados de «La aventura de los bailarines» es idéntico al que emplea el protagonista de «El escarabajo de oro», y porque Poe inicia su relato con la cita que encabeza este artículo. Se ha tratado de buscar muchas veces, sin éxito, algún significado secreto a esta cita que, aparentemente, Poe atribuye a la obra de teatro de Arthur Murphy, de 1761, All in the Wrong (Todo al revés). La realidad es que la cita no aparece en esta obra, pero sí podría ser una versificación libre que Poe hace de otra posterior, The Dramatist (Frederick Reynolds, 1789), en la que se habla de un hombre que se vuelve un bailarín enloquecido tras la picadura de una tarántula. Premonitorio, o no, de las anotaciones del médico de guardia en el hospital donde ingresaron a Poe, ya moribundo, se concluyó, ciento cuarenta y siete años después, que no falleció a causa de la cirrosis hepática, ni de tuberculosis o diabetes, sino por la mordedura de algún animal y que murió agonizando con síntomas de hidrofobia, contagiado de rabia.

Hoy la criptografía vive su tercera edad de oro de la era contemporánea, si pensamos que la primera fueron las guerras mundiales y la segunda sucedió durante la Guerra Fría. En la época de Poe y Conan Doyle, la criptografía fue materia de misterio y entretenimiento para lectores y aficionados, cosas de piratas y detectives, pero, desde bien entrado el siglo XX, hemos hecho grandes avances y se ha empleado para salvaguardar los secretos militares y de ahí a su aplicación masiva para la privacidad de las transacciones y las comunicaciones, y también de las finanzas.

El matrimonio Friedman, compuesto por un genetista ruso-judío emigrado y una filóloga estadounidense, se conoció a principios del siglo XX, cuando ambos estaban embarcados en un proyecto de investigación que trataba de demostrar que Shakespeare usaba el código Bacon en muchas de sus obras, y, por tanto, Shakespeare podría ser en realidad sir Francis Bacon, autor de ese lenguaje cifrado. Fueron criptógrafos autodidactas tan expertos que Elisabeth Friedman acabó dirigiendo la unidad de contrainteligencia de la Guardia Costera del Departamento de Justicia que en 1931 dio un gran golpe a la red de contrabando de Al Capone. William Friedman, por su parte, asumió la dirección del Servicio de Inteligencia de Señales del Gobierno de Estados Unidos, precursor de la Agencia Nacional de Seguridad (NSA), y consiguió descifrar el código secreto japonés tras interceptar varios mensajes diplomáticos en clave que anticipaban la interrupción abrupta de cualquier contacto diplomático con Estados Unidos por un inminente ataque a los intereses norteamericanos, si bien no logró especificar que se trataba, horas después pudo comprobarse, de una operación contra la base naval de Pearl Harbor. Tras la Segunda Guerra Mundial, Elisabeth se dedicó a detener espías para el Gobierno y a diseñar los sistemas de seguridad de las comunicaciones del recién creado Fondo Monetario Internacional. William Friedman, sin embargo, acabó bastante desencantado de la NSA. Terminada la guerra empezó a cuestionar ciertas actividades de la Agencia, que ya husmeaba en las comunicaciones de los estadounidenses. Al final de sus carreras, volvieron a Shakespeare y, en 1955, publicaron The Shakespearean Ciphers Examined, en el que concluyen que no era en absoluto cierto que las obras de Shakespeare hubieran sido escritas por sir Francis Bacon, lo que rubricaron con una última frase oculta, en código Bacon evidentemente, que decía: «No escribí las obras. F. Bacon».

Hoy sus nombres figuran en el Salón Criptológico de Honor de la NSA y son considerados los padres de la criptografía moderna, pero William Friedman nunca olvidó la influencia de Poe en su vocación, que nació a partir de la lectura de «El escarabajo de oro» cuando era niño.

Según Poe, podríamos afirmar con toda rotundidad que el ingenio humano no puede inventar un cifrado que el ingenio humano no pueda resolver, así que sean dos mil años o cinco siglos, si el ser humano lo creó, también podrá resolverlo. Nos queda la duda de si ahora que las máquinas son capaces de inventar por sí mismas llegará un momento en que emitan códigos por su cuenta sobre lenguajes completamente nuevos, indescifrables, y a partir de ahí solo se entiendan entre ellas, pero esto sería un cuento de Asimov. En el punto de la historia en el que estamos, la lógica de Poe sigue siendo válida: «a menudo, en el caso de dos individuos de reconocida igualdad en cuanto a esfuerzo mental ordinario, se encontrará que, mientras uno no puede descifrar la clave más común, el otro apenas se desconcertará por la más abstrusa».

Como decía la frase en clave de uno de los enigmas que le enviaron al periódico, toda resolución se reduce a Suaviter in modo, fortiter in re.

Carlos I, Carlos V, Carlos I de España, Carlos V de Alemania, Carlos I de España y V de Alemania… Hay donde elegir. Pero ¿Carlos V de España? Carlos II, Carlos III y Carlos IV deben de estar contentos…

Je, je, es que los «moernos» que saben de historia lo que dice el tebeo, no saben que Carlos I era Hijo de Juana I de Castilla y Felipe I el Hermoso, y nieto por vía paterna del emperador Maximiliano I de Habsburgo y María de Borgoña, de quienes heredó el patrimonio borgoñón y el Archiducado de Austria con el derecho al trono imperial del SIRG, y por vía materna de los Reyes Católicos, Isabel I de Castilla y Fernando II de Aragón, de quienes heredó la corona de Castilla, con los dominios en Navarra y las Indias Occidentales, y la corona de Aragón que comprendía los reinos de: Nápoles, Sicilia, Cerdeña, Reinos de Valencia, Mallorca y Aragón, y condado de Cataluña. Y que fue «quinto» en Alemania, y que fue por esa razón (no por su estirpe castellana) el heredero del Sacro Imperio Romano Germánico. Aunque en España fue Carlos I, por tanto aquí debería nombrarse como Carlos I.